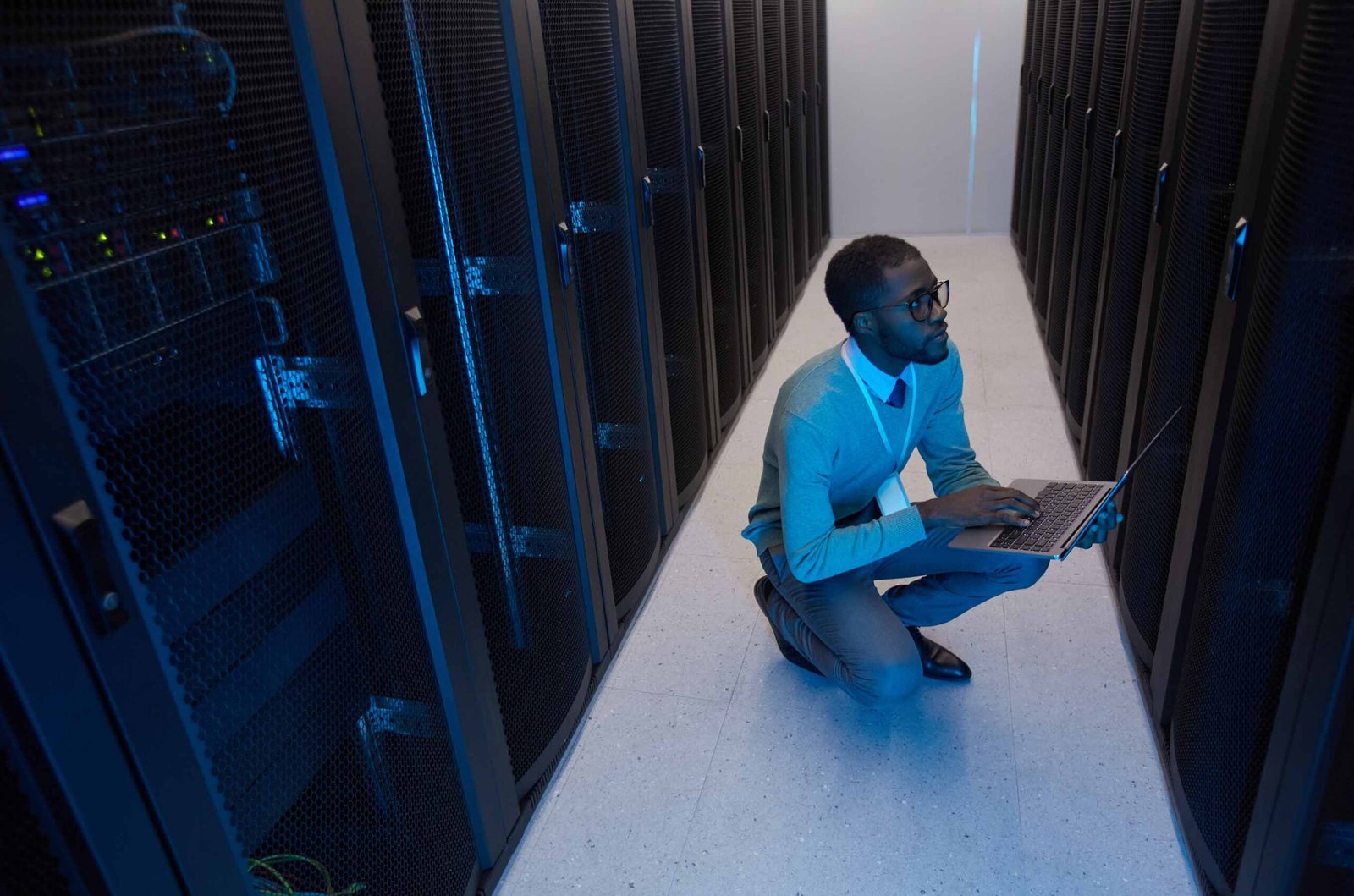

Com a expansão do trabalho remoto, processos hospedados na nuvem e adoção cada vez mais constante da BYOD (sigla para Bring Your Own Device, em português “traga seu próprio dispositivo”) nas empresas, a abordagem tradicional de segurança nas corporações passou a ser insuficiente para garantir a proteção dos dados na rede. Nesse contexto, o zero trust surge como um modelo que promove melhorias na política, postura e processos da empresa visando eliminar essas vulnerabilidades.

Veja a seguir mais detalhes sobre o que é zero trust, qual sua importância e como implementar esse conceito na prática para otimizar a segurança dos processos corporativos na rede. Confira!

O que é zero trust e qual sua importância nas empresas?

Basicamente, zero trust consiste em um modelo de segurança estratégico que se apoia na ideia de confiança zero na rede. Ou seja, esta abordagem parte do princípio de que não se deve confiar em nada que esteja dentro ou fora da rede.

A implementação desse novo conceito de segurança cibernética vem crescendo bastante nos últimos anos, especialmente no mercado financeiro. Segundo uma pesquisa feita pela Cybersecurity em conjunto com a Pulse Secure, cerca de 72% das empresas já planejam implementar a arquitetura zero trust ao longo do ano.

Dados como este só comprovam que este novo conceito ganha cada vez mais evidência no setor corporativo e motivos para isso é o que não faltam. Com a pandemia e crescimento do trabalho remoto, cresceu o número de ataques cibernéticos à rede. Além disso, mais pessoas estão tendo acesso a rede e dados sensíveis nas corporações, o que deixa o sistema suscetível a ataques e vazamento de informações.

Dessa forma, várias empresas estão recorrendo ao modelo zero trust para garantir um melhor controle sobre quem acessa as informações. Ou então para reforçar seus mecanismos de segurança visando prever falhas que possam resultar em ataques cibernéticos no futuro. Mas não é só isso!

Implementar uma rede zero trust também é importante por outros motivos, como:

- Reduzir consideravelmente a perda de dados;

- Ampliar as iniciativas de TI, seja envolvendo a mobilidade de usuários ou verticalizando a infraestrutura de TI;

- Diminuir custos na segurança de TI;

Quando se trata da segurança de dados, nenhuma empresa está 100% imune a violações ou ataques. Por isso, quanto maior e mais consistente forem suas estratégias de segurança, melhor para proteção de suas informações.

Como implementar o zero trust na sua empresa?

Para implementar o conceito zero trust é importante inicialmente compreender os princípios básicos que norteiam esse modelo. São eles:

- Conceder o mínimo de privilégios: conceda o mínimo de acessos, bem como privilégios sem que isto afete a execução de atividades na empresa;

- Nunca confiar: nenhum usuário ou então ação dentro da rede é confiável. É importante que cada entrada ou solicitação seja verificada e autenticada;

- Sempre monitorar: zero trust é um modelo que requer monitoramento constante, seja das ações de usuários, mudanças na rede ou alterações dos dados.

Com os princípios em mente, agora basta seguir algumas etapas consideradas indispensáveis na implementação do zero trust na sua empresa. São elas:

Identifique dados

Procure identificar todos os ativos e dispositivos da sua empresa que necessitam de proteção e monitoramento. Ou seja, dê mais visibilidade aos seus recursos, para saber quais deles possuem dados sensíveis e quem tem acesso a eles.

Limite o acesso

Implemente uma política de controle que limite o acesso dos dados mais sensíveis a entidades especificas da organização. Dessa forma você estabelece um controle minucioso sobre as informações, elevando a segurança sobre esses dados e reduzindo as chances de vazamentos.

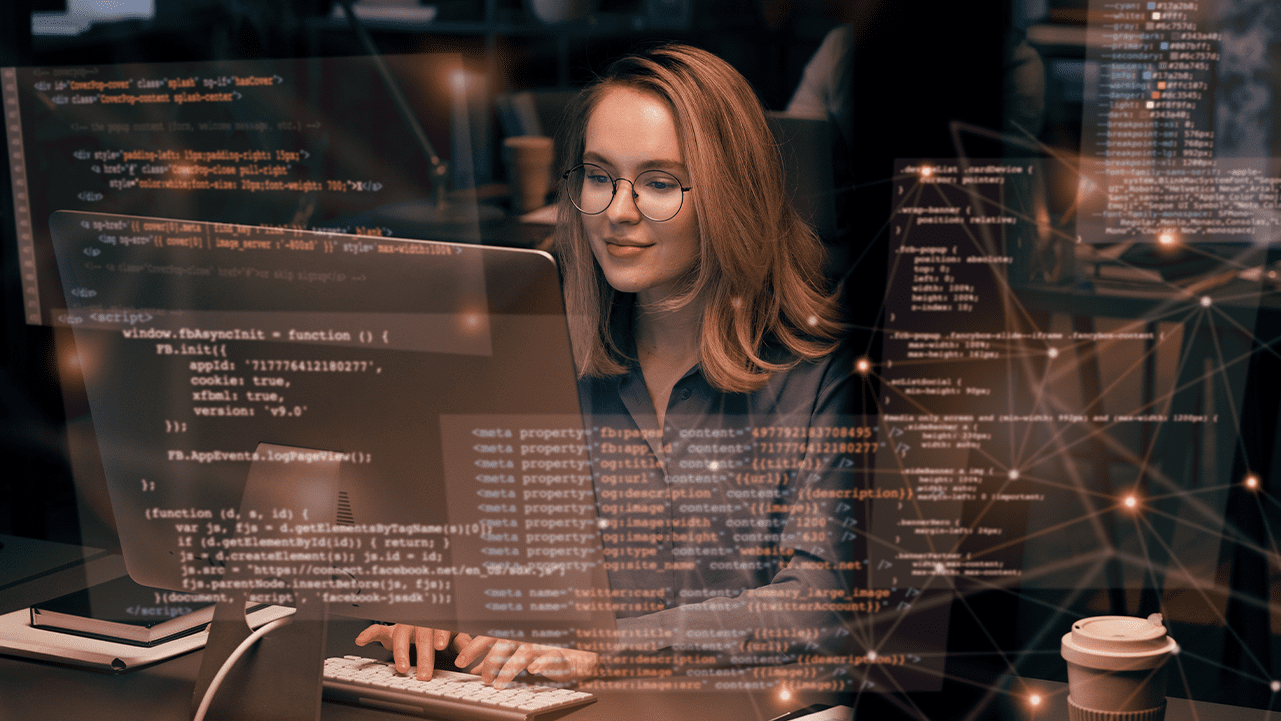

Invista em automação

Adotar tecnologias para automação de processos vai ajudar sua empresa a aplicar corretamente as políticas de segurança. Mais que isso, essa medida permitirá a implementação de medidas de segurança para proteger sua rede contra possíveis ataques ou desvios de dados.

Com o zero trust, sua empresa não só obtém um melhor controle sobre os dados como também se torna capaz de identificar com precisão qualquer desvio ou manipulação suspeita de informações, o que lhe permite responder rapidamente e ativamente a possíveis falhas de segurança na rede!

Gostou desse conteúdo? Então, sugerimos que baixe nosso e-book “A Tecnologia e a Gestão De Riscos no Combate às Fraudes” e acompanhe mais detalhes sobre o que é a gestão de riscos, sua importância, como usar a tecnologia a favor da sua empresa nessas práticas e quais as principais tendências na gestão de riscos atualmente.

E, se você quer receber conteúdos como esse semanalmente no seu e-mail, assine nossa newsletter!